Forcepoint X – Labs 曝光了一场新的攻击活动,该活动利用 Python、TryCloudflare 和 Dropbox 来传播臭名昭著的 AsyncRAT(远控木马)。

Forcepoint X – Labs 研究团队发现了一场新的 AsyncRAT 恶意软件攻击活动,此次活动利用合法的在线服务来传递恶意有效载荷。这场活动与 8 月份发现的一次攻击类似,凸显了网络犯罪分子持续利用可信基础设施来躲避检测并欺骗毫无防备用户的趋势。

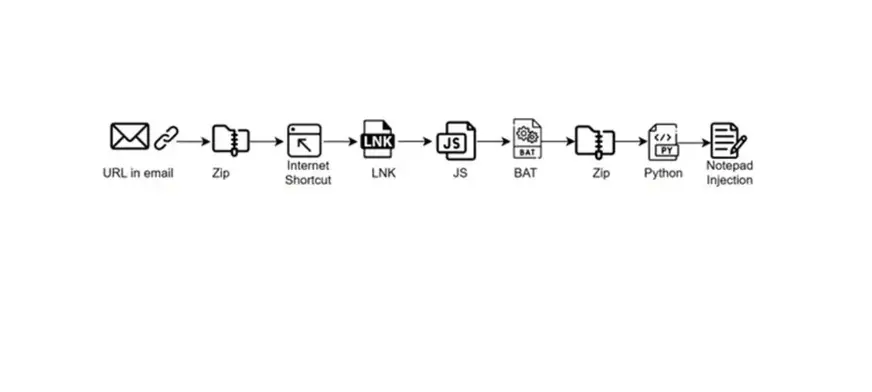

攻击始于一封包含 Dropbox 网址的网络钓鱼邮件。点击该链接会下载一个 ZIP 文件,里面包含一个 Internet 快捷方式文件,打开此快捷方式文件便会引发连锁反应。这一系列操作包括在后台下载并执行多个文件,其中有一个 JavaScript 文件、一个 BAT 文件,最后是一个部署 AsyncRAT 的 Python 脚本。

报告指出:“这场 AsyncRAT 攻击活动再次表明,黑客是如何利用 Dropbox 网址和 TryCloudflare 等合法基础设施为自己谋利的。”

报告指出:“这场 AsyncRAT 攻击活动再次表明,黑客是如何利用 Dropbox 网址和 TryCloudflare 等合法基础设施为自己谋利的。”

攻击者通过同时打开一个看似合法的 PDF 文件,巧妙地掩盖其恶意行为,让用户误以为只是下载了一张发票。与此同时,恶意软件就在用户系统中扎下了根。

TryCloudflare 是一项为 Web 应用程序提供快速便捷隧道的服务,此次攻击活动对其的使用尤为值得关注。攻击者将恶意文件托管在 TryCloudflare 的子域名上,为其攻击行动增添了一层合法性,使得安全防护方案更难将该活动标记为可疑行为。

最终的有效载荷交付依赖于 Python 脚本,这些脚本旨在执行壳代码,并将恶意进程注入到合法应用程序中。攻击者使用 DLL 注入、进程空洞化和 APC 队列技术来隐秘地启动恶意软件。

Forcepoint 解释道:“load.py 文件经过 Base64 编码,解密后我们得到完整代码。这个 Python 文件的主要目的是遍历每个存储壳代码的 bin 文件,每个文件包含不同类型的恶意软件。”

Forcepoint 解释道:“load.py 文件经过 Base64 编码,解密后我们得到完整代码。这个 Python 文件的主要目的是遍历每个存储壳代码的 bin 文件,每个文件包含不同类型的恶意软件。”

主要技术包括:

- 通过 Early Bird APC 队列进行进程注入 → 在安全工具检测到之前执行壳代码。

- 在合法进程中部署壳代码 → 感染 notepad.exe 和 explorer.exe。

- 内存分配与线程执行 → 使用 VirtualAlloc ()、CreateThread () 和 RtlMoveMemory () 进行隐秘执行。

值得注意的是,不同的有效载荷被注入到不同的系统进程中,其中 payload.bin 注入 VenomRAT,xr.bin 执行 XWorm,其他文件则将 AsyncRAT.payload.binxr.bin.bin 释放。

报告称:“Payload.bin 文件将 VenomRAT 壳代码注入到合法的 notepad.exe 进程中,xr.bin 注入 XWorm 壳代码,但其他所有文件将 AsyncRAT 壳代码注入到合法的 explorer.exe 进程中。”

一旦部署完成,AsyncRAT 会使用动态端口连接到命令与控制(C2)服务器。该恶意软件能够:

- 释放额外的有效载荷(DLL 文件、可执行文件或脚本)。

- 远程执行任意代码。

- 修改系统注册表设置以实现持久化。

- 窃取敏感用户数据。

Forcepoint X – Labs 警告称,这场攻击活动很可能预示着一种更广泛的趋势。随着攻击者不断寻找绕过安全措施的新方法,对合法基础设施的滥用预计会增加。